Différences entre les versions de « Gufw »

Aller à la navigation

Aller à la recherche

| (6 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

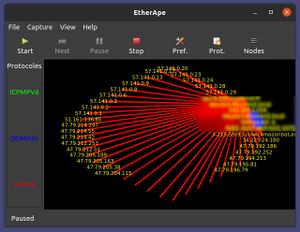

[[Fichier:Image du trafic réseau générée par etherape en moins d'une seconde pendant une attaque DDOS.jpg|alt=Exemple d'image générée par EtherApe en moins d'une d'une seconde pendant une attaque par DDOS|vignette|Exemple d'image générée par '''EtherApe''' en moins d'une d'une seconde pendant une attaque par DDOS]] | [[Fichier:Image du trafic réseau générée par etherape en moins d'une seconde pendant une attaque DDOS.jpg|alt=Exemple d'image générée par EtherApe en moins d'une d'une seconde pendant une attaque par DDOS|vignette|Exemple d'image générée par '''EtherApe''' en moins d'une d'une seconde pendant une attaque par DDOS]] | ||

Interface graphique pour configurer le pare-feu par défaut sous Ubuntu ( | Interface graphique pour configurer le '''pare-feu''' par défaut sous Ubuntu, '''UFW''' (Uncomplicated FireWall). Cf. [https://doc.ubuntu-fr.org/pare-feu doc.ubuntu-fr.org/pare-feu]. | ||

== Récit d'une attaque par déni de service et des moyens utilisés pour y faire face == | == Récit d'une attaque par déni de service et des moyens utilisés pour y faire face - 2025.07.18 == | ||

* '''Symptômes constatés''' : | * '''Symptômes constatés''' : | ||

| Ligne 11 : | Ligne 11 : | ||

** '''top''' : commande permettant de voir les processus occupant les CPU (dans le cas présent mysql et www-data | ** '''top''' : commande permettant de voir les processus occupant les CPU (dans le cas présent mysql et www-data | ||

** '''iftop''' (réalise pour le réseau ce que top fait pour l'utilisation du processeur) : a permis de voir des blocs d'adresse IP récurrents en tête de liste de ce qui saturait les CPU | ** '''iftop''' (réalise pour le réseau ce que top fait pour l'utilisation du processeur) : a permis de voir des blocs d'adresse IP récurrents en tête de liste de ce qui saturait les CPU | ||

***'''jnettop''' offre une alternative présentant le cumul du traffic | |||

** '''EtherApe''' a permis de visualiser de manière graphique et dynamique de façon très convaincante, de la réalité de l'attaque par DDOS (''Distributed Denial of Service'') | ** '''EtherApe''' a permis de visualiser de manière graphique et dynamique de façon très convaincante, de la réalité de l'attaque par DDOS (''Distributed Denial of Service'') | ||

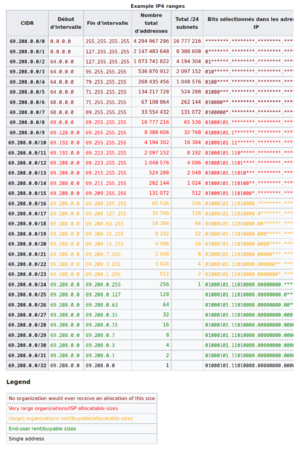

** '''Wireshark''' a permis d'avoir plus de détails sur ce trafic[[Fichier:Example IP4 ranges.png.png|alt=Exemple de plage d'IP|vignette|Exemple de '''plages d'IP''']] | ** '''Wireshark''' a permis d'avoir plus de détails sur ce trafic.[[Fichier:Example IP4 ranges.png.png|alt=Exemple de plage d'IP|vignette|Exemple de '''plages d'IP'''. Source : [https://www.mediawiki.org/wiki/Help:Range_blocks/fr#Table_des_exemples_d'intervalles mediawiki.org/wiki/Help:Range_blocks/fr]]] | ||

* '''Gufw''' : configuration du pare-feu | * '''Gufw''' : configuration du pare-feu | ||

** le point clef aura été de trouver comment bloquer une plage d'adresse IP. Décodage du format utilisé : | ** le point clef aura été de trouver comment bloquer une plage d'adresse IP. Décodage du format utilisé : | ||

| Ligne 18 : | Ligne 19 : | ||

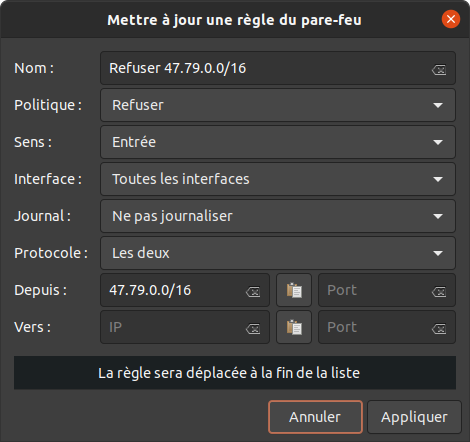

** Exemple de règle de configuration du Pare-feu Gufw, pour bloquer les adresses IP du type 47.79.XXX.XXX (comme celles visibles dans le quart inférieur gauche de l'image d'EtherApe) : | ** Exemple de règle de configuration du Pare-feu Gufw, pour bloquer les adresses IP du type 47.79.XXX.XXX (comme celles visibles dans le quart inférieur gauche de l'image d'EtherApe) : | ||

[[Fichier:Règle de configuration du pare-feu pour refuser une plage d'IP.png.png|alt=Règle de configuration du pare-feu pour refuser (bloquer) une plage d'IP|centré|vignette|470x470px|Règle de configuration du pare-feu pour refuser (bloquer) une plage d'IP]] | [[Fichier:Règle de configuration du pare-feu pour refuser une plage d'IP.png.png|alt=Règle de configuration du pare-feu pour refuser (bloquer) une plage d'IP|centré|vignette|470x470px|Règle de configuration du pare-feu pour refuser (bloquer) une plage d'IP]] | ||

[[Catégorie:Logiciel libre]] | |||

Version actuelle datée du 19 juillet 2025 à 08:18

Interface graphique pour configurer le pare-feu par défaut sous Ubuntu, UFW (Uncomplicated FireWall). Cf. doc.ubuntu-fr.org/pare-feu.

Récit d'une attaque par déni de service et des moyens utilisés pour y faire face - 2025.07.18

- Symptômes constatés :

- CPU saturés (presque tout le temps à 100%)

- débit sortant oscillant entre 500 et 1000 Ko/s

- le tout observé via le logiciel Moniteur système.

- Diagnostic réalisé grâce à la page doc.ubuntu-fr.org/trafic

- top : commande permettant de voir les processus occupant les CPU (dans le cas présent mysql et www-data

- iftop (réalise pour le réseau ce que top fait pour l'utilisation du processeur) : a permis de voir des blocs d'adresse IP récurrents en tête de liste de ce qui saturait les CPU

- jnettop offre une alternative présentant le cumul du traffic

- EtherApe a permis de visualiser de manière graphique et dynamique de façon très convaincante, de la réalité de l'attaque par DDOS (Distributed Denial of Service)

- Wireshark a permis d'avoir plus de détails sur ce trafic.

Exemple de plages d'IP. Source : mediawiki.org/wiki/Help:Range_blocks/fr

Exemple de plages d'IP. Source : mediawiki.org/wiki/Help:Range_blocks/fr

- Gufw : configuration du pare-feu

- le point clef aura été de trouver comment bloquer une plage d'adresse IP. Décodage du format utilisé :

- Exemple de règle de configuration du Pare-feu Gufw, pour bloquer les adresses IP du type 47.79.XXX.XXX (comme celles visibles dans le quart inférieur gauche de l'image d'EtherApe) :